hacking FBI hacker deg - Behind the scenes

En hacker i sofaen er bedre enn 10 i en hvit van på utsiden av huset.

Forbrukerinspektørene var på besøk, og resultatet gikk på lufta onsdag 4. oktober kl. 19:45. Det var en veldig engasjert gjeng som var her, og det var bortimot umulig å ikke la seg rive med av iveren til programleder Stian Kallekleiv. ![]()

Det som gikk på TV er imidlertid den "fjernsynsvennlige varianten" etter mitt syn, altså for folk flest. Det skjedde ikke nødvendigvis helt slik, selvfølgelig. Men det som egentlig skjedde var minst like interessant! ![]()

Det begynte med en telefonsamtale en onsdag i slutten av juni. Ikke helt ordrett, men omtrentlig slik:

"Hei, det er Stian Kallekleiv fra Forbrukerinspektørene, og jeg vil gjerne komme på besøk".

"Hei, det må du vel få lov til."

Det har jo vært et par journalister på besøk tidligere, så det hørtes jo ikke så skummelt ut. Det verste med det er at man må rydde huset så veldig…

"Og jeg hadde tenkt å ta med meg en hacker".

"Øh… jaha?"

"Ja, for å se om du har noen dubbeditter som det er enkelt å få tilgang til".

Jeg måtte tenke på det.

Det er en ting å være klar over at selv om man har gjort en del med tanke på sikkerhet, så har det en kalkulert risiko å legge huset sitt på nettet. Men det er en annen ting å få noen til å gå løs på det for å publisere sine resultater på NRK!

Til slutt var det egentlig nysgjerrigheten som tok overhånd, samt at en tanke om at "det hadde jo faktisk vært kjekt å få systemet gjennomgått av eksperter". Chris Dale fra Netsecurity tok kontakt og forsikret meg både skriftlig og muntlig om at det han eventuelt fant ikke ble lagret noe sted, og alt han hadde fått da han kom på besøk ble slettet før han forlot byen. Han gav i det hele tatt et profesjonelt og kompetent inntrykk. ![]()

Angrep via Internett

Mandagen begynte PRTG å melde om høy aktivitet på diverse tjenester, bl.a. om gjentatte innloggingsforsøk på PRTG selv. Vanligvis når dette skjer så er det å blokkere en IP eller en range som typisk er fra Russland, Kina eller USA. Denne var imidlertid fra Telenor.

"Chris, er dette deg?"

"Ja, det er meg."

"OK, da blokkerer jeg ikke den."

Så jeg lot ham få holde på. Etter hvert dukket det opp et par suspekte eposter fra nevnte PRTG om "problem med den og den maskinen, click here to resolve". Imponerende godt forsøk, Chris, men jeg har dessverre lært på den harde måten tidligere å IKKE trykke på slike lenker med mindre jeg er bombesikker på at det ikke er problem med dem.

Så vidt jeg vet kom han ikke inn den veien. Jeg bruker nginx som front end til diverse tjenester med SSL og et 3 år sertifikat. Det gjør det i det minste noe vanskeligere…

Den store dagen

En kameramann, en regissør, en programleder og en hacker. Vi tok først en kjapp runde rundt i huset for å se hva det har å by på, og Chris hadde øynene med seg på det han så. Han prøvde seg med "Alexa, unlock the front door", men det har jeg bevisst utelatt.

Chris fant selvfølgelig nettverket og kunne helt sikkert hacket det, det er jo kun snakk om datakraft og tid. Men det hadde han ikke nok av med kun en dag til rådighet og en laptop. Istedenfor fikk han demonstrert noe kult. Og skummelt!

"Magnus, sett denne USB-pinnen inn i en datamaskin."

"Errr…. Ja… OK?"

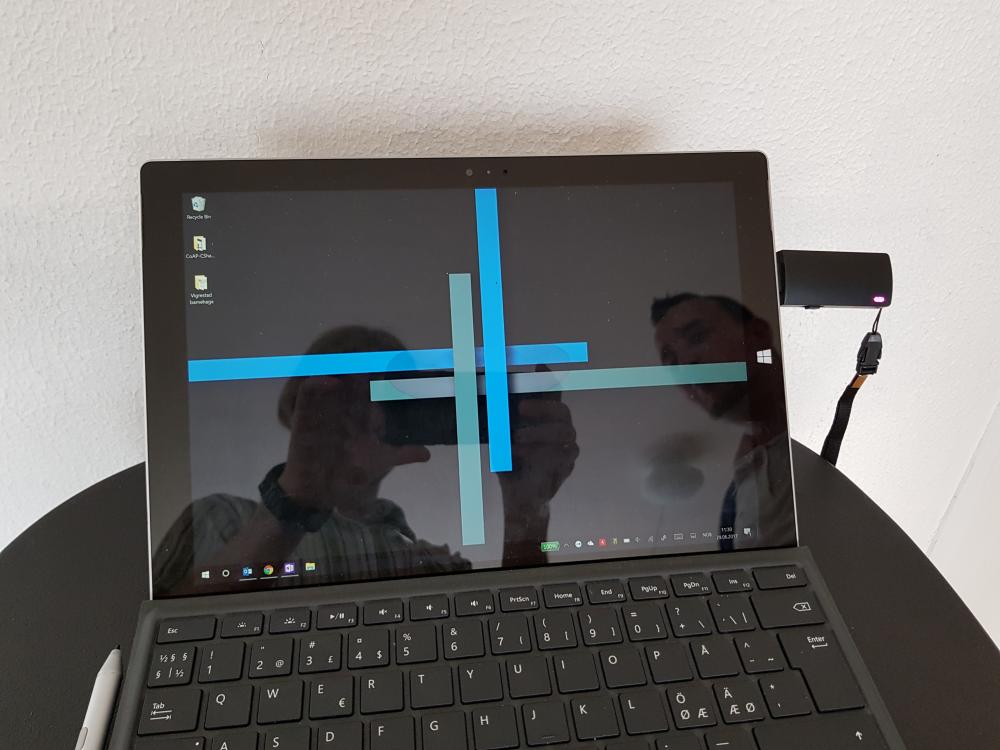

Han HAR jo lovet at han ikke skal ødelegge noe eller lagre noe, og jeg må jo stole på han. Inn i Surfacen'n med den.

WOSH!

…. en haug med kommando- og PowerShell-vinduer senere så var den ferdig. Det tok ca. 7-8 sekunder.

"Nå har jeg passordet til det trådløse nettverket ditt."

Plutselig har jeg forstått enkelte oljeselskapers paranoide holdning til å fjerne eller ødelegge USB-tilkoblinger på selskapets datamaskiner. Det er jo ikke paranoid i det hele tatt!

Chris satte seg i den hvite van'en (som selvfølgelig var godt synlig fra stuevinduet) og jobbet. Vi andre filmet. Etter en time kom Chris inn og satte seg i sofaen, han begynte å gå tom for strøm.

Vi spiste pizza til lunsj og Chris var underholdning med noen hacker-historier og tanker om generell datasikkerhet.

Chris fant som sagt gressklipperen min. "Hmmm, det tøffer et WLAN rundt på plenen hans?" Den hadde jeg ikke gjort en god nok jobb med, jeg hadde fått det satt i dagen før de kom og enda ikke hatt tid til å sjekke det ordentlig. Grensesnittet var i utgangspunktet på tysk, og det var nok litt for åpent. Jeg hadde f.eks. ikke deaktivert gressklipperens eget nettverk. Men det har jeg nå. ![]()

I tillegg plukket han fra hverandre telefonsentralen, og fant noen passord der. Det burde ikke være mulig å komme seg videre med de passordene, men jeg har nå for sikkerhets skyld byttet alt sammen.

Siden det var litt tidsnød denne dagen, så kom ikke Chris lenger, selv med passordet til det trådløse i nettverket: HomeSeer, Netcam Studio, etc er passordbeskyttet også fra innsiden. For å lage litt god TV, fikk Chris tilgang til HomeSeer og kameraene, og derfor hadde han jo full tilgang for å vise noe stilig til NRK. På HS-maskinen åpnet jeg brannmuren på port 80 og deaktiverte passord-beskyttelsen for lokal tilgang. Det er ikke mulig i NetCam Studio, så han måtte få brukernavn/passord. Så skrev jeg en påminnelse til meg selv i kalenderen om å bytte passord og aktivere brannmuren igjen den kvelden... ![]()

Chris og crewet satte seg i bilen og filmet. Jeg ble sittende som en statist i sofaen. Etter det skjedde det ikke så mye for min del, utenom oppsummeringen.

Chris fant som sagt en detalj som vi tar med HomeSeer Tech. Regner med jeg kan publisere den om ikke så lenge. Gressklipperen var på tidspunktet dessverre ikke særlig beskyttet, og telefonien har blitt forbedret (og skal snart byttes ut med noe som gjør mer mtp. sikkerhet). Du kan lese Chris sin mer tekniske beskrivelse her. (Saken har også blitt omtalt av Teknisk Ukeblad og DinSide, sistnevnte mener jeg er noe mer negativt fremstilt enn den burde ha vært.)

Det ble påpekt gang på gang viktigheten av å prøve å ha kontroll på alt dette utstyret som vi putter inn i våre hjem, og det gjelder jo absolutt ikke bare oss smarthusentusiaster!

Man kan ikke bare koble noe mot internett og håpe at det går bra. TA FORHÅNDSREGLER!

I ukene før besøket hadde jo bl.a. WannaCry herjet datamaskiner verden over, og for meg ble det en solid tankevekker å få beskjeder som "Bra, Magnus! Du har oppdatert Windows, ellers hadde jeg nå vært inne i maskinen". For helt ærlig: Hvem har vel ikke tenkt "Det passer jo ikke akkurat nå å kjøre Windows Update, jeg venter litt jeg..."

Så jeg oppsummerer som Chris gjorde:

- Ha lange, gode passord. Setninger er bra!

- Bytt standardpassord på nye dingser.

- Hold alle enhetene dine oppdatert!

Alt i var det en spennende opplevelse! Takk for besøket! ![]()

-

12

12

-

2

2

-

1

1

50 kommentarer

Anbefalte kommentarer