-

Innlegg

188 -

Ble med

-

Besøkte siden sist

-

Dager vunnet

3

Innholdstype

Profiler

Forum

Blogger

Nedlastninger

Artikler

Regler

Hendelser

Galleri

Store

Alt skrevet av Teza

-

Fikk det til med den nye appen etter aktivering av experimental-web-platform-features Så får opp data fra sensoren i TTN. { "accMotion": 11, "digital": 0, "humidity": 46, "pulseAbs": 20, "temperature": 27.1, "vdd": 3620, "waterleak": 0, "x": -3, "y": 0, "z": 62 } Neste blir vel å finne ut hvordan disse dataene kan brukes.

- 125 svar

-

- 1

-

-

Prøver å finne ut om denne kan aktiveres. Edit: Enabling via chrome://flags # To experiment with Web NFC locally on Android, without an origin trial token, enable the #experimental-web-platform-features flag in chrome://flags.

-

Takker Hvis jeg forstår det riktig trenger jeg en tilkoblet enhet sammen med telefonen. Så får skaffe en enhet som jeg kan få koblet til.

-

Kjøpte også en Elsys EMS Door sensor (https://www.elsys.se/shop/product/ems-door/?v=f003c44deab6) for å prøve. Skal settes opp via android app med NFC, problemet er at appen baserer seg på chome WebNFS, som ser ut til å mangle på nyere chrome versoner... Får se hvilken løsning Elsys har på dette.

-

Dette virker interessant, så kjøpte en Lorix one gateway og koblet den opp mot TTN. Hva bruker dere til å måle rekkevidden til gatewayen?

- 125 svar

-

- 1

-

-

Ny NUC er på plass og Homeseer installert. Intel NUC NUC7i3BNH Baby Canyon (Core i3-7100U, DDR4 SO-DIMM, M.2, 2,5" SATA, HDMI, MicroSD Slot, WiFi) Corsair Force Series MP510 240GB M.2 SSD (PCIe Gen3 x4, M.2 NVMe, up to 3100/1050MB/s read/write, 400TBW) 2x Corsair Value DDR4 2133MHz 8GB SODIMM (8GB 2133MHz (PC4-17000) DDR4 CL15 SODIMM) Seagate Barracuda 1TB 2.5" Mobile HDD (SATA 6.0Gb/s, 5400RPM, 128MB cache) Windows 10 Pro Det jeg likte best med Fibaro HC2, er en kompakt liten boks som kun kjører hjemmeautomasjon. Den nye NUC'en med Homeseer ser mye bedre ut ----- Har hatt en NEXA NBA-001 temperatur/luftfuktighet sensor i lengre tid, og vært fornøyd med denne da den bruker lite strøm. Kjøpte 10 nye NEXA NBA-001 som jeg har satt opp i dag. Har tatt 6 målinger av de 11 enhetene og prøvd å beregne gjennomsnittlig avvik mellom sensorene: Etter å ha lagt inn disse differansene i kalibreringsfeltet til enhetene, er jeg fornøyd med resultatet. Eneste jeg ikke er helt fornøyd med er tidvis lang tid mellom oppdateringene.

-

Det er tydelig at dette er et komplisert tema, til man forstår sammenhengen. Det som trengs er nok en tråd med innføring i nettverk, kanskje den vil komme etter hvert.

-

Mente subnetting var måten IP adressene i nettverket ble delt opp på samt bestemme hvilken nettverksmaske som måtte benyttes og vlan var subnettene man endte opp med. Det er tydligvis mer som jeg ikke har fått med meg?

-

Problemene mine er hovedsaklig: - Vet ikke hvor jeg skal begynne eller hva jeg trenger. - Har ikke kunnskapen. Bruker derfor alt for mye tid på å finne ut hvilke løsninger som finnes og hva som vil passe til meg. Kunnskap kan jeg tilegne meg, men da må jeg vite hva jeg trenger å lære. Hele infrastrukturen min er nå byttet ut, nå prøver jeg å finne den beste måten å sette opp nettverket. Antar det neste vil være å lære å sette opp brannmur. Føler det er et hav av informasjon, men vet ikke hvordan jeg bør filtrere det. Så i dag hopper jeg over alt, fremfor å kunne konsentrere meg om en liten del.

-

Stilig, da har jeg mer jeg kan søke opp informasjon om

-

I et hjemmenettverk kan man vel se bort fra ytelse vil jeg tro. Sikkerheten er grunnen til at jeg har begynt med dette. Jeg irriterer meg nok mer enn de fleste, når det kommer til personvern og innsamling av persondata. Problemet i mine øyne er at alle vil levere IOT, men det er få om noen som prioriterer personvernet. Data er pr. i dag den mest verdifulle resursen og alle vil ha sin del av kaka. Dette gjelder også kriminelle. Dvs stor innsamlig av persondata og liten sikkerhet mot hacking. Jeg ønsker å begrense tilgangen til mine data, og gjøre det vanskelig nok å få tak i dem at det ikke er verdt det. Ønsker også kontroll med hvilke data de forskjellige enhetene får lov til å sende. Så tv'en min skal ikke få tilgang til min pc og blir forsterkeren hacket så skal de ikke ha tilgang til filserveren. ----- De fleste tar seg ikke bryet med å tenke gjennom mulige konsekvenser dersom informasjon kommer i feil hender. F.eks. Alfabet har i lang til ønsket å bygge en database over folks helse, og nå har de kjøpt fitbit. Dette er data som Alfabet vil tjene penger på å selge, så f.eks. hva skjer når forsikringsselskaper ser at du har en høy risiko for hjerteinfarkt? Høyere priser på forsikring? Redusert utbetaling på forsikringer? Nekte deg å tegne enkelte forsikringer? Ekskludere dekning på reiseforsikring dersom årsaken er hjerteinfarkt? Mengden med data som er samlet inn pr. person er allerede skremmende stor, det er på høy tid at mannen i gata tar grep for å begrense denne innsamlingen.

- 91 svar

-

- 3

-

-

Så hvis jeg forstår deg riktig. Alt Ubiquiti utstyret mitt bør plasseres i et vlan, og det bør brukes mac filter (om mulig) for å "unngå" at en person kobler fra et utvending kamera og kobler en pc til nettverket (helt teoretisk sett). Dette da alt dette utstyret kommuniserer med hverandre, samt begrense netttilgangen til dette utstyret mest mulig. Utstyr som tv, forsterker, blue-ray, ps3, gramofon bør plasseres i et nettverk (trenger ikke tilgang til server eller andre datamaskiner). Datamaskiner, printere og andre enheter som brukes sammen plasseres i et nettverk. Har også en maskin som jeg har tenkt på sikt skal kjøre flere virituelle servere som homeseer, nextcloud, webserver, epost og dns (pi-hole). Tenkte jeg skulle ha denne på et eget vlan, selv om jeg hadde tenkt å lagre alle filene mine i nextcloud. Antar dette vil kunne gi bedre sikkerhet enn om den plasseres sammen med andre maskiner? Eller burde den plasseres sammen med andre datamaskiner? Gardena smarthub (vanning/robotklipper), usikker på hvor denne bør plasseres, kanskje sammen med tv? Må lære meg å sette opp brannmuren, men det jeg ønsker er å låse ned hele nettverket og så kun slippe gjennom det som er helt nødvendig til de forskjellige vlan.

-

Det er slik jeg har gjort det til nå, samt fordelt IP adressene slik NilsOF har beskrevet det. Dog har jeg aldri forstått hva en nettverksmaske er eller hva den egentlig gjør. Derfor har jeg prøvd å sette meg inn i dette, hvilket resulterte i denne guiden. Tanken er å ha en bedre forståelse av hvordan nettverket fungerer

- 91 svar

-

- 1

-

-

Har begynt fra scratch (kunnskapsmessig & utstyr) og har satt opp følgende utstyr: 1 stk Ubiquiti USG-PRO-4 router 1 stk Ubiquiti UCK-G2-PLUS cloud-key 1 stk Ubiquiti US-24-250W switch 2 stk Ubiquiti US-8-60W switch 1 stk Ubiquiti UAP-AC-PRO akksesspunkt 1 stk Ubiquiti UVC-G3-BULLET kamera 1 stk Raspberry PI 3 model B+, med PoE Med utgangspunkt i nettverksoppdelingen i post 1: Hvis man ønsker å ha kameraovervåkning på et eget nettverk, hvor plasserer man da cloud- key, som lagrer videoen samt styrer nettverket? Ville tro denne måtte stå på samme nettverk som kameraene, men vil det påvirke styringen av nettverket? Kan denne plasseres i nettverket sammen med nettverks utstyret, eller vil det skape problemer med å finne kameraene og lagring av video? ----- Har brukt mye tid på å sette meg inn i subnetting for å forstå sammenhengen, før jeg setter opp hele nettverket på nytt. Erfaringen min er at det er få som klarer å lære det bort på en enkel måte og det virker som at det er mange som har problemer med å forstå det. Vet ikke om denne guiden er forståelig, men jeg håper den kan være til hjelp.

-

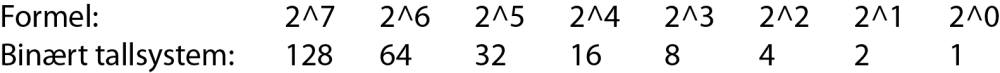

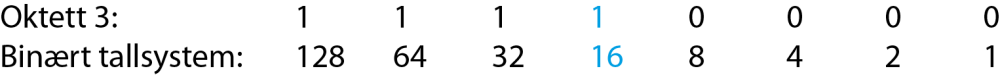

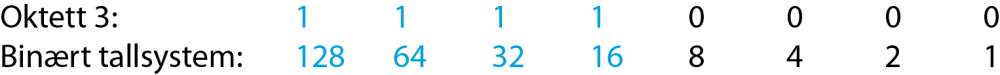

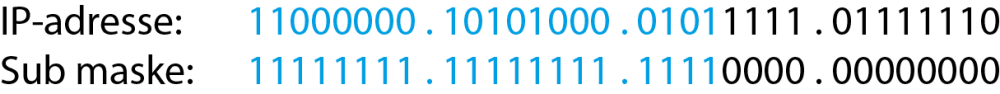

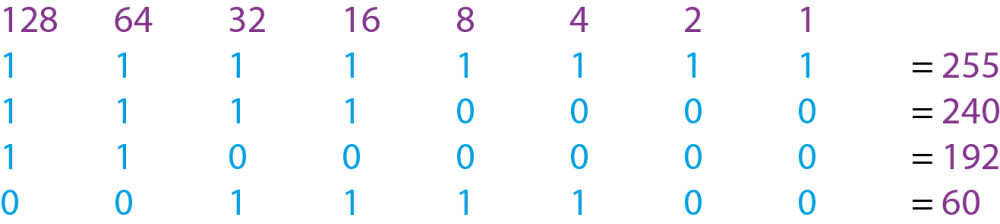

Subnetting (IP adresse, nettverks id, verts id, nettverksmaske og CIDR notasjon) Primæroppgaven til en router er å koble forskjellige nettverk sammen. Det er 3 primære grunner til at man ønsker å dele opp et nettverk i flere mindre nettverk; sikkerhet, organisering og ytelse. Nettverk karakteriseres med en nettverks id, så forskjellige nettverk har forskjellige nettverks id. Det er 6 steg å tenke på når man skal dele opp et nettverk til flere mindre nettverk: Steg 1. Identifiser nettverks klassen Steg 2. Identifiser nettverks id og verts id Steg 3. Angi standard nettverksmaske (subnet mask) Steg 4. Konverter nettverksmaske til binære tall Steg 5. Bruk formelen "2^n -2" for å matematisk beregne hvilke tall som må settes inn i stedet for standard nettverksmaske, for å kunne dele oppnettverket i mindre nettverk. Steg 6. Bestem den minst betydelige bit i nettverksmasken (den siste biten i netverks id som har verdien 1) Hvor mange nettverk vil man ha? Nettverk 1. Nettverksutstyr (Router, switcher, mm) Nettverk 2. Overvåkningskameraer Nettverk 3. Servere Nettverk 4. Datamaskiner, skrivere, mm Nettverk 5. Multimedia (tv/musikk) Nettverk 6. IOT smarthus Nettverk 7. Wi-Fi privat Nettverk 8. Wi-Fi IOT Nettverk 9. Wi-Fi gjest Steg 1 (Identifiser nettverks klassen) Standard nettverksadresse for et hjemmenettverk er 192.168.1.0 Dette er et klasse C nettverk. IP-Adresse (Internet Protocol Address) Steg 2 (Identifiser nettverks id og verts id) I et klasse C nettverk utgjør de 3 første oktettene nettverks id'en, og den siste oktetten verts id'er: 192.168.1.0 Steg 3 (Angi standard nettverksmaske (subnet mask)) For ip adressen 192.168.x.x vet vi at de 2 første oktettene ikke kan endres, samt at den 3 oktetten vil bli benyttet for å skille de forskjellige nettverkene. Steg 4 (Konverter nettverksmaske til binære tall) Ip adressen 192.168.x.x skrevet i det binære tallsystemet er: 11000000.10101000.x.x Det binære tallsystemet En nettverksmaske angir hvor mange sammenhengende bits som er satt til 1 for å angi nettverks id. Ettersom den første og andre oktetten i ip adressen ikke kan endres, må alle bitene i den første og andre oktetten i nettverksmasken være satt til 1. Dvs at nettverksmasken må være: 11111111.11111111.x.x, eller skrevet som desimaltall: 255.255.x.x Steg 5 (Bruk formelen "2^n -2") Ettersom vi ønsker 9 nettverk får vi formelen 2^n -2 >= 9 Følgende omregningstabell gjør beregningene enklere: 2^3 -2 = 6, dette er 3 nettverk mindre enn vi trenger. 2^4 -2 = 14, dette gir oss mulighet for totalt 14 nettverk, hvilket vil si at det er mulig å legge til 5 ekstra nettverk senere om vi måtte trenge det. Nettverksmasken må bestå av sammenhengende 1 tall for å angi nettverks id'en. I steg 4 fant vi ut at nettverksmasken måtte være 11111111.11111111.00000000.00000000 da de første 2 oktettene i ip adressen ikke kan endres. Vi fant ut at vi måtte opp i 2^4, for å få nok nettverk, ^4 angir hvor mange ekstra bits i den 3 oktetten som må benyttes som nettverks id. Det vil si at de 4 første bitsene i den 3 oktetten i nettverksmasken må settes til 1, som gir oss nettverksmasken: 11111111.11111111.11110000.00000000 Konverterer vi til desimaltall, vil den tilpassede nettverksmasken for vårt nettverk bli: 255.255.240.0 Steg 6 (Bestem den minst betydelige bit i nettverksmasken) Vi fant nettverksmasken 11111111.11111111.11110000.00000000 i steg 5. Den minst betydelige bit er den siste biten i nettverks id'en: Verdien av den minst betydelige biten i nettverks id'en er 16. Tallet 16 forteller oss vårt første subnet, og at et nytt subnet vil begynne hvert 16. tall. Det vil si at våre 14 nettverk vil få følgende ip adresser: Nettverk 01: 192.168.16.0 - 192.168.31.255 Nettverk 02: 192.168.32.0 - 192.168.47.255 Nettverk 03: 192.168.48.0 - 192.168.63.255 Nettverk 04: 192.168.64.0 - 192.168.79.255 Nettverk 05: 192.168.80.0 - 192.168.95.255 Nettverk 06: 192.168.96.0 - 192.168.111.255 Nettverk 07: 192.168.112.0 - 192.168.127.255 Nettverk 08: 192.168.128.0 - 192.168.143.255 Nettverk 09: 192.168.144.0 - 192.168.159.255 Nettverk 10: 192.168.160.0 - 192.168.175.255 Nettverk 11: 192.168.176.0 - 192.168.191.255 Nettverk 12: 192.168.192.0 - 192.168.207.255 Nettverk 13: 192.168.208.0 - 192.168.223.255 Nettverk 14: 192.168.224.0 - 192.168.239.255 Felles nettverksmaske for disse vil være 255.255.240.0 En CIDR notasjon (Classless Inter-Domain Routing) angir hvor mange bits i nettverksmasken som er satt til verdien 1. I nettverksmasken 255.255.240.0 (11111111.11111111.11110000.00000000) er dette 8+8+4+0=20. Så ip adressen 192.168.95.126 /20, angir at nettverksmasken er 255.255.240.0 (De 4 første bitene i den 3. oktetten blir konvertert til desimaltall: 128+64+32+16=240) For å finne nettverks id'en til denne ip adressen setter vi opp ip adressen binært: De første 4 bitene i den 3 oktetten er 0101, det vil si desimalverdien er 64+16=80. Nettverks id'en til ip adressen 192.168.95.126 vil være 192.168.80.0 /20

- 91 svar

-

- 5

-

-

-

Ikke for å være negativ eller prøve å snakke deg bort fra noe, men vil ikke innbyggningshøyttalere bli et problem ved omøbelering av et rom eller bruks endring av rommet? Er ikke trådløse høyttalere mer praktisk da man kan flytte de rundt etter behov og evt ta de med hvis dere flytter en gang? Med innfelte høyttalere trodde jeg møbeleringen ville bli mer fastlåst med tanke på lydbildet? Kunne HEOS fra Denon eller Sonos sitt system vært interessant? Små enketer som lett kan plasseres rundt og bygges ut etter behov.

-

Lengdene på bildet er 15cm/6in og 30cm/1ft. https://www.fs.com/de-en/products/73046.html Type: Cat6a SFTP PVC 26AWG 10Gbps/100m 550MHz Feilvurderte de 15 cm kablene, men hadde jeg hatt 48 port switch, hadde de vært perfekt. De første 12 portene er for langt unna til å bruke 15cm kabler i mitt tillfelle. De hvite som er på bildet er 20-25 cm mener jeg.

-

Hjelp til ny server løsning og flytting av HS

Teza svarte på JohnMartin sitt emne i Automasjonskaféen

Er sent ute med svar, men personlig ville jeg kun gått for raid 1. For noen år siden brukte jeg 5-6000,- på en god raid kontroller og ca. like mye på gode HDD, etter mange gode anbefalinger på nettet. Ingen av HDD sviktet i raid 5, men jeg opplevde å få et korrupt filsystem (som jeg forstod det) grunnet raid kontrolleren. Måtte flytte raidet over på ny kontroller for å redde filene, og klarte etter veldig mye tid og frustrasjon å få flyttet filene ut av raidet. Mesteparten av filene fikk jeg aldri til å fungere igjen. Antar det hadde vært mulig å berge filene hvis man har kunnskapen, men for min del ville det vært å sende inn alle diskene til et firma og betalt godt for jobben. Har man ikke kunnskap om å berge filene, eller en ekstra raid kontroller liggende om den første skulle få problemer, vil man spare seg for mye frustrasjon hvis man kjører raid 1. Jeg trodde jeg var godt nok beskyttet, men tok feil. Så i ettertid har jeg kun hatt raid1 med 2 og 2 disker, samt sikkerhetskopiert til jottacloud. Det er mao ikke bare diskene som kan feile- 85 svar

-

- 1

-

-

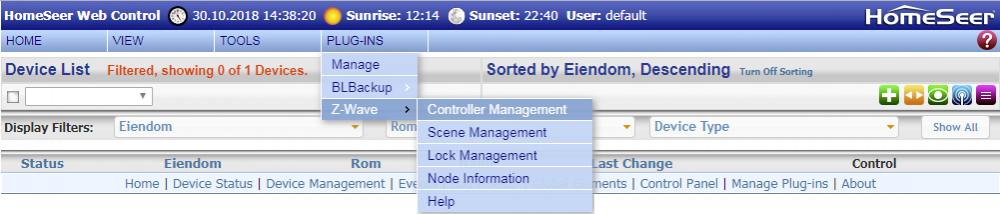

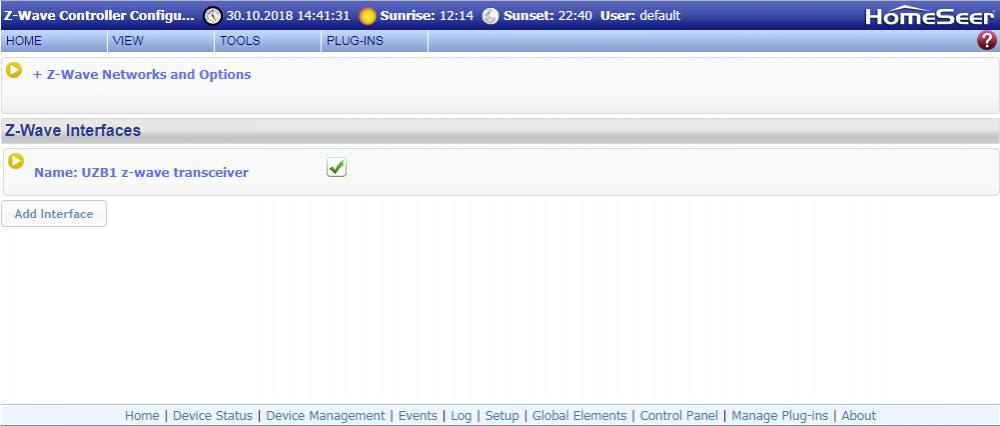

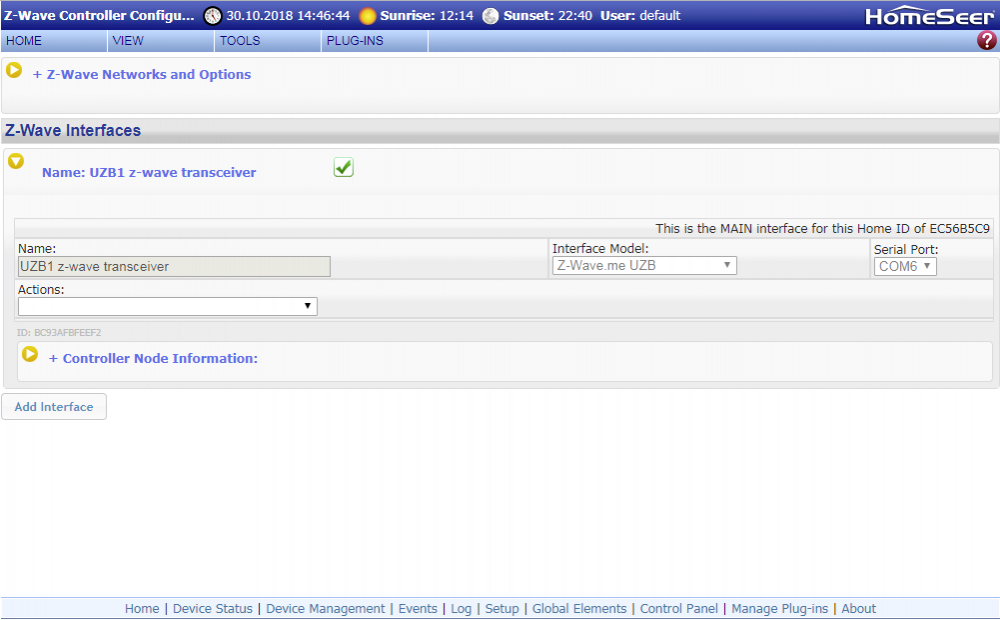

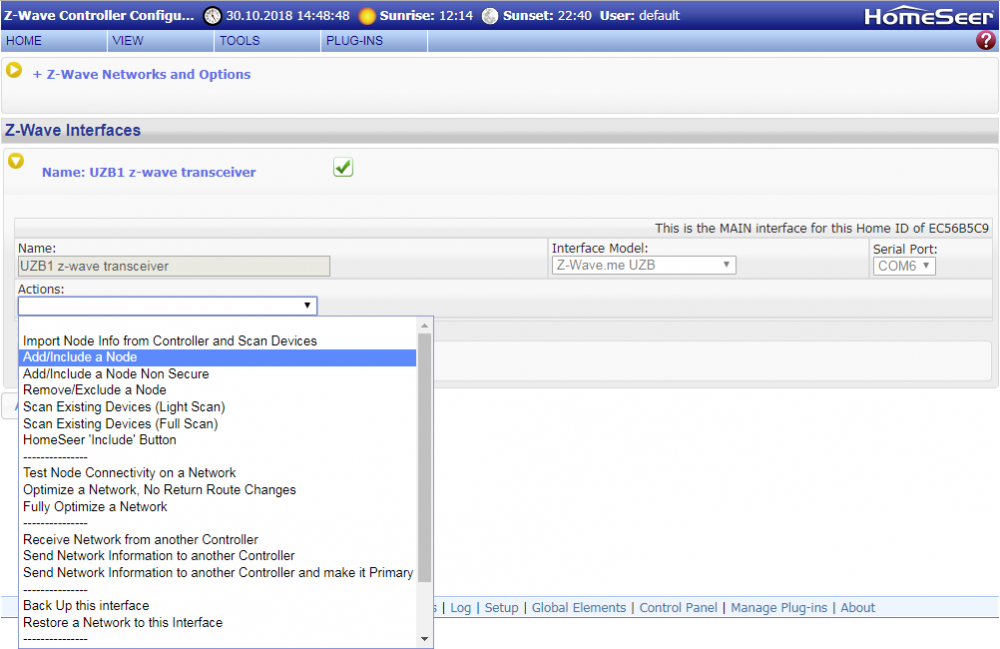

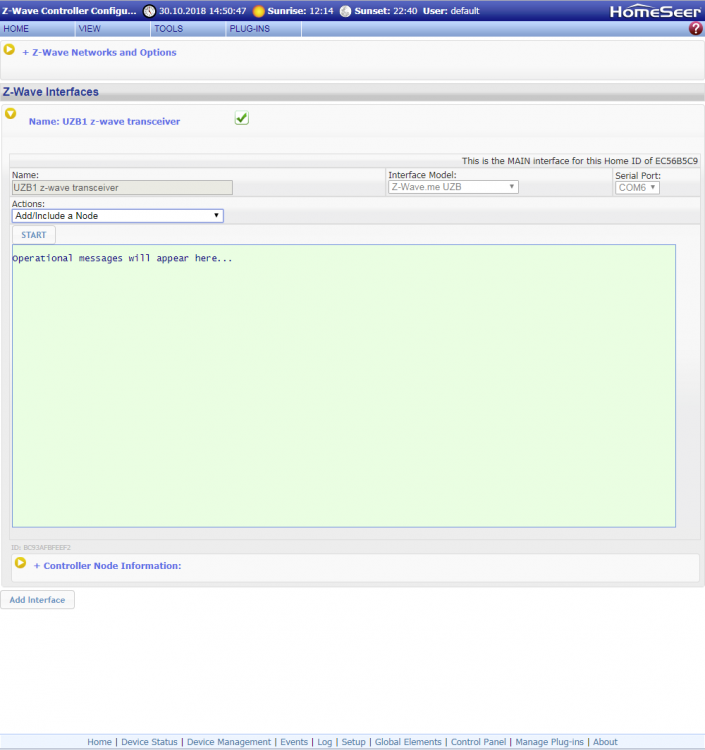

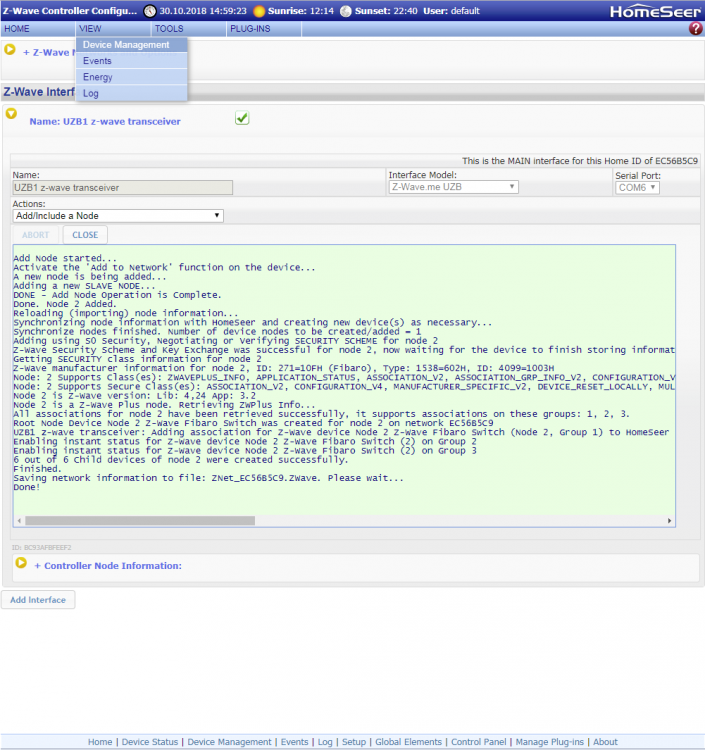

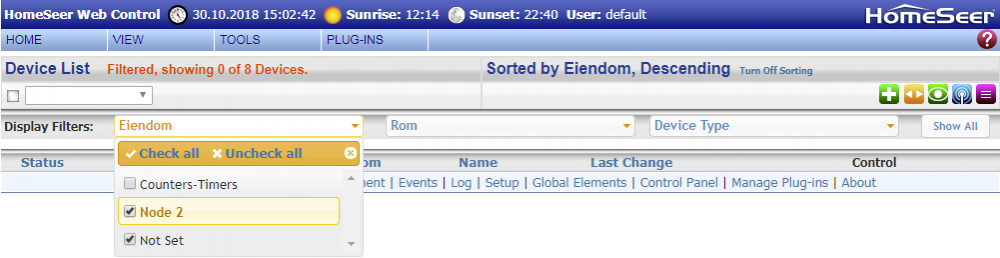

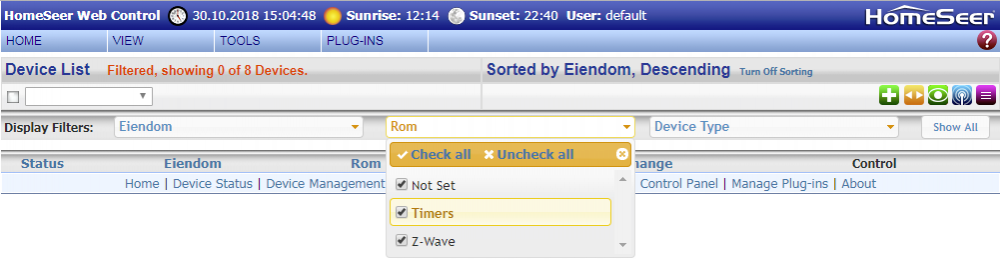

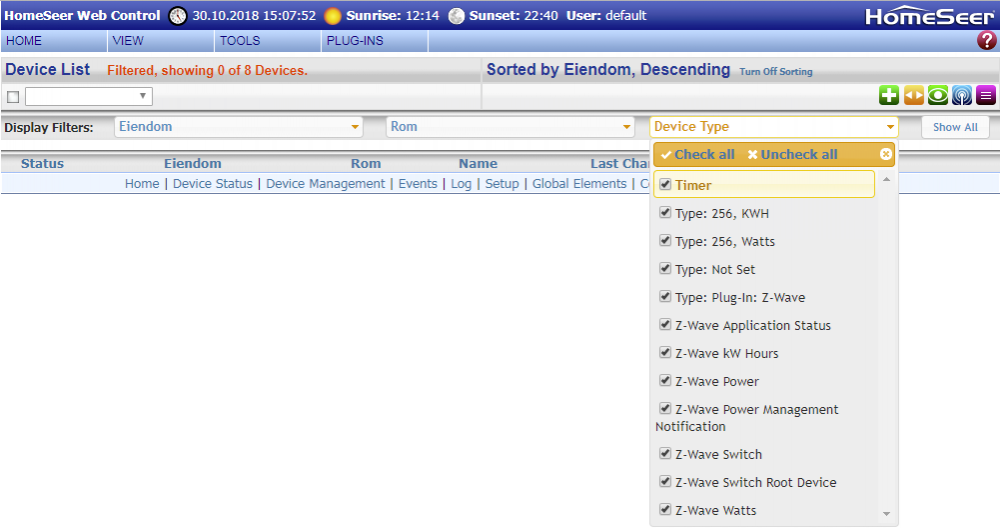

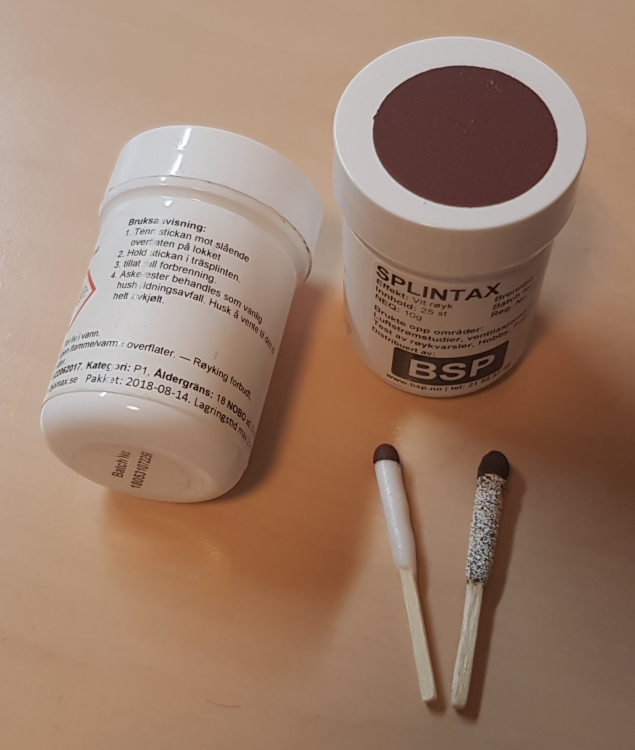

Beskrivelse: Hvordan legge til en Fibaro røykvarsler i HomeSeer. Dersom Fibaro Røykvarsler har vært tilkoblet et z-wave nettverk tidligere, må den først resettes før den kan legges til et nytt nettverk. I HomeSeer trykk på "PLUG-INS", "Z-Wave" og "Controller Management" Under "Z-Wave Interfaces" trykker du på , forran "Name: UZB1 z.wave transceiver" På rullegardin menyen "Actions:" velger du "Add/include a Node" Fibaro røykvarsler har en knapp på undersiden som registrerer om den er montert i en holder. Denne knappen (ved siden av batteriet) må holdes inne, under hele prosessen med å inkludere røykvarsleren i Homeseer. Det må være kortest mulig avstand mellom Fibaro røykvarsler og UZB1, monter UZB1 på en usb skjøteledning for å få disse så nært hverandre som mulig. Er avstanden for stor blir det problemer. Trykk på i Homeseer Trykk 3 ganger på knappen på toppen av Fibaro røykvarsler. Knappen på undersiden, som registrerer om Fibaro røykvarsler er montert i en holder, kan nå slippes. Trykk på "VIEW" og "Device Management" i Homeseer. Velg "Check all" på filtrene "Eiendom", "Rom" og "Device Type" I dette eksemplet er Fibaro røykvarsler lagt til som Node 24. Du skal se 12 nye devices i listen merket med "Node 24". Trykk på devicen "Fibaro Notification Sensor", med iconet av et tannhjul. Legg inn ønsket sensitivitet for røyk og device image Devicen "Application Status" kan skjules (ikke slettes), da den kun jobber i bakgrunnen. Devicen "Battery" rapporterer tilstanden til batteriet montert i røykvarsleren. Prosedyre ved bytte av batteri: Kan skjules (ikke slettes), brukes i direkte kommunikasjon med andre Z-Wave enheter (hovedkontroller og 3. tilknytningsgruppe "Alarm") Kan skjules (ikke slettes), brukes i direkte kommunikasjon med andre Z-Wave enheter (hovedkontroller og 3. tilknytningsgruppe "Alarm") Sender alarm dersom microbryteren under brannvarsleren registrerer at den er fjernet fra monteringsbranketten. (Må aktiveres manuelt) Kan skjules. Intern funksjon som reduserer strømforbruk i røykvarsleren? Kan skjules (ikke slettes), brukes i direkte kommunikasjon med andre Z-Wave enheter Varsler dersom det er tilstrekkelig mye røyk for å utløse røykvarsleren. Sender alarm dersom temperatur overstiger grenseverdi som er satt for temperatur alarm. (Må aktiveres manuelt) Rapporterer temperaturen fra temperatur sensoren i røykvarsleren. Eksempel på bruk av Fibaro røykvarsler i Homeseer: På et vaskerom er det ofte tørketrommel eller varmtvannstank som starter en brann. Har derfor hjemme hos meg satt opp en event som kutter strømmen til vaskemaskin, tørketrommel og varmtvannstank, dersom røykvarsler utløses. For hver røykvarsler jeg har montert, har jeg også testet dem etter oppsett. Video av testing av Fibaro røykvarsler. Har benyttet Splintax røykstikker for å teste.